Cain& Abel绿色汉化版

详情介绍

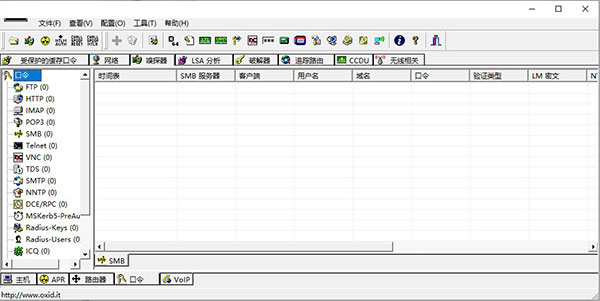

cain4.9汉化版是一个非常全面的密码口令破解工具。有很多实用的功能。我们经常遇到的一个问题就是很多关键的密码可能大概记得,想去查的时候发现都是星号。而且重置又非常的麻烦。而Cain的最强大之处就在于此。比如可以crack屏保、PWL密码、共享密码、缓存口令、远程共享口令、SMB口令、支持VNC口令解码。对于一些路由器或是数据库也能做到很多的解码。而且支持的类型十分的丰富。比如Cisco Type-7口令解码、Base64口令解码、SQL Server 7.0/2000口令解码、Remote Desktop口令解码、Access Database口令解码、Cisco PIX Firewall口令解码、Cisco MD5解码、NTLM Session Security口令解码、IKE Aggressive Mode Pre-Shared Keys口令解码、Dialup口令解码。很多远程桌面口令解码等综合工具,还可以远程crack,可以挂字典以及暴力crack,其sniffer功能极其强大,几乎可以明文捕获一切帐号口令,包括FTP、HTTP、IMAP、POP3、SMB、TELNET、VNC、TDS、SMTP、MSKERB5-PREAUTH、MSN、RADIUS-KEYS、RADIUS-USERS、ICQ、IKE Aggressive Mode Pre-Shared Keys authentications等。反正功能是极其的丰富,无论是本地解码还是网络解码,都有非常强悍的能力。所以,强烈推荐使用,赶快下载吧!

2、远程路由表管理:能够管理远程系统的路由表。

3、远程TCP/UDP端口浏览器:显示远程系统上本地端口的状态,功能与netstat相同。

4、远程NT散列转储:无论是否使用了Syskey,都能够从SAM文件中读取出NT的口令散列值。

5、远程LSA秘密转储:转储远程系统上的Local Security Authority Secrets的内容。

Microsoft windows 2000/xp/2003

winpcap包驱动(v2.3或以上;4.0版本支持airpcap网卡)

程序由以下文件组成:

Cain.exe 主程序

Ca usermanual.chm 用户手册

Abel.exe 名为abel的windows服务

Abell.dll 程序支持文件

Wordlist.txt 小型口令文件

Install.log 程序安装目录

Oui.txt mac 地址厂商文件

<安装目录>\winrtgen\winrtgen.exe 字典生成器

<安装目录>\winrtgen\charset.txt 字符集文件

<安装目录>\driver\winpcap_4_0_beta2.exe 原始winpcap驱动程序

一路next下去就可以安装成功了

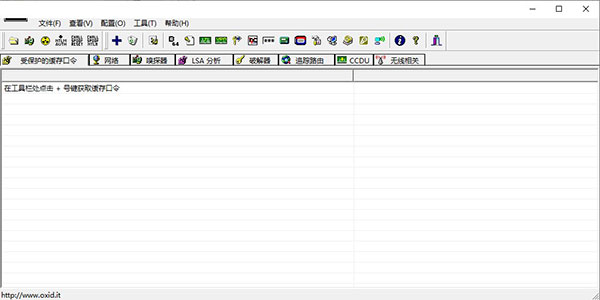

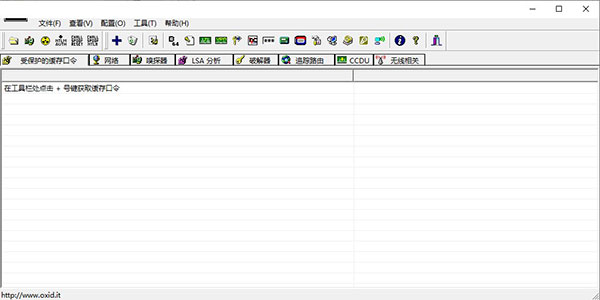

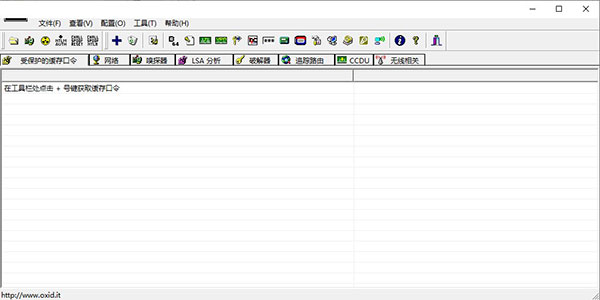

运行CAIN,主界面如图所示

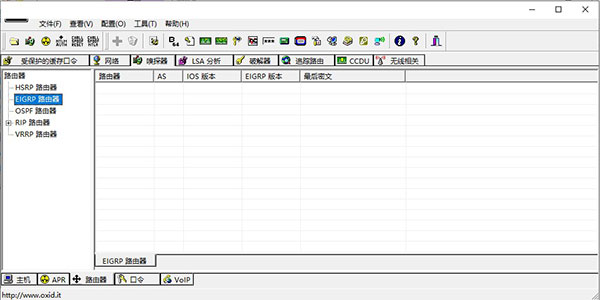

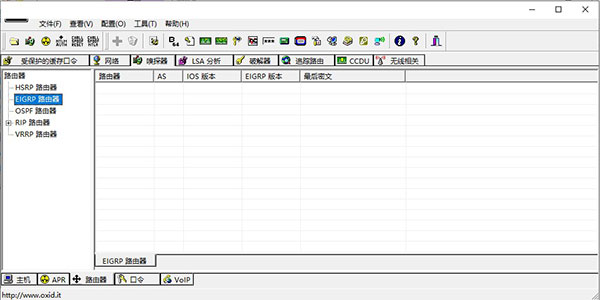

我们先来看看CAIN的几个大类的使用,大类页面如下图

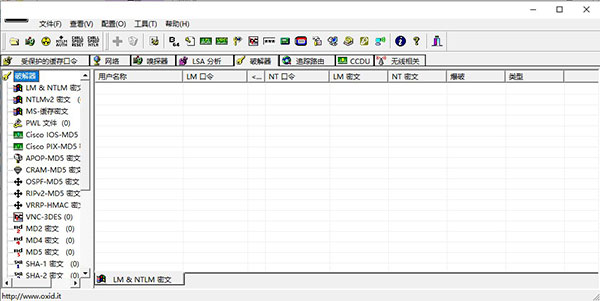

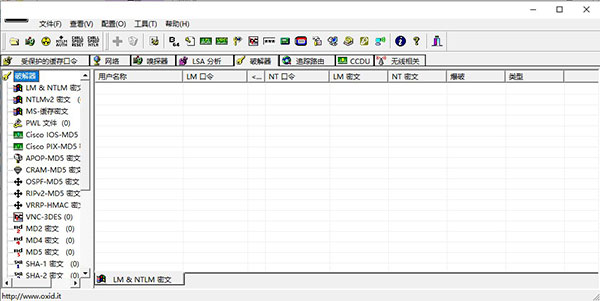

一.解密器:

解密器的作用主要是读取缓存中保存的各种密码。你可以点击左边的各选项然后点击上面的

你就可以在右边的窗口看到保存在缓存中的密码。我的电脑中我都看到了我MSN的账号和密码,曾经登陆路由的账号和密码,邮箱的密码。 举例:点击左边的无线网络口令,再点击上面的

在右边的窗口你可以看到你曾经正确使用过的无线的密码都保存在这里,如下图所示。大家可以清楚的看到SSID和后面的密码。

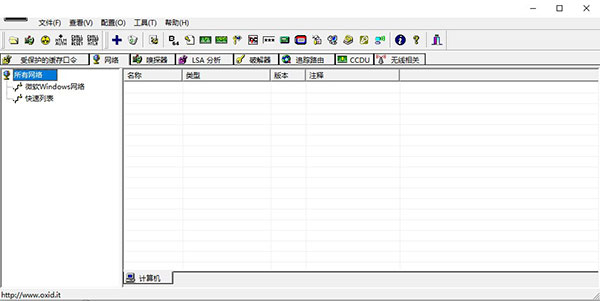

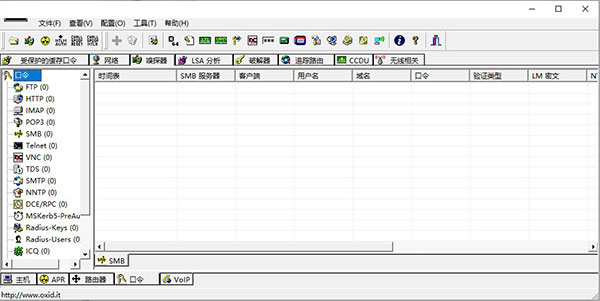

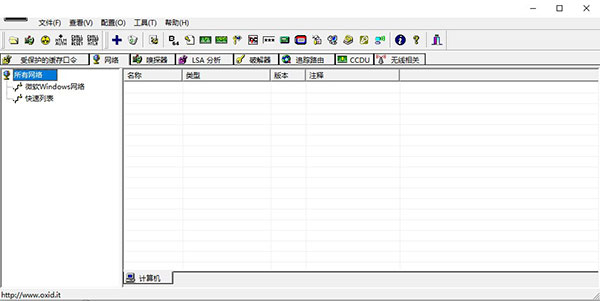

二.网络

这个网络主要用来鉴别各域控制器,SQLserver,打印服务,远程拨入,终端服务等。网络的左侧用来浏览网络结构和连接远程主机。连接到主机就可列出用户名,工作者,服务,共 享资源等。如下图,我们清楚的看到SMM-DB1开启了IPC$默认共享连接和文件夹共享。

同时也可以搜索到计算机的用户组和组的用户名,虽然NT版本以后不能建立空连接了,但是还是可以通过提取SID来获得Admin的账号,因为管理员的SID总是500。如下图所示

三.嗅探器(包含局域网的嗅探和ARP欺骗) 嗅探器是CAIN的重点,很多人用CAIN主要就是用这个嗅探器和ARP欺骗。CAIN中的嗅探器,主要嗅探局域网内的有用信息,比如各类密码等。CAIN中的ARP的欺骗,原理是 操纵两台主机的ARP缓存表,以改变它们之间的正常通信方向,这种通信注入的结果就是ARP欺骗攻击,利用ARP欺骗可以获得明文的信息。

1.程序配置 首先点击菜单的配置按钮

首先选择用于嗅探的以太网卡(可以是有线网卡也可以是无线网卡),本文中将选择第二个无线网卡。下面的选项可以不选。 然后转到ARP欺骗选项卡。 欺骗选项中可以用真实的IP地址也可以使用伪装IP地址和的MAC。但是使用伪装IP和MAC有几个前提条件:

1.攻击者的机器只能连接在HUB中,不能连接在交换机中

2. 设置的IP地址需是子网内的合法的而且是未使用的IP地址预欺骗ARP缓存勾选,下面默认每30秒发送一次ARP欺骗包。XP系统每2分钟更新ARP 缓存,因此设置太大就不能达到欺骗的效果,设置太小会产生太多的ARP流量

接下来看看其他的几张选项卡,如下图

这两张选项卡中HTTP区域主要定义了HTTP的字段,用来检查和过滤HTTP包中包含的敏感字符,比如用户名密码等。过滤与端口选项是CAIN定义的过滤程序和协议的各种端口,你可以关闭你不需要过滤的程序协议,比如POP3、ICQ、FTPS、RDP等。另外两张选项卡 就不用看了不需要进行什么设置。

2.MAC地址扫描 选择功能栏的嗅探器,然后选择下面的主机

扫描之前需要先激活嗅探器,点击上面的

然后在下面空白处点右键选择扫描MAC地址,如右图所示 1. 扫描整个子网 2. 规定扫描的范围 3. 扫描哪些网卡工作在混杂模式下(B31) 注:处于混杂模式下网卡接口能接受所有通过它的数据流,不管是什么格式,什么地址的。它会接收并响应 网络上任何的数据。一般网卡接口默认关闭 混杂模式。扫描混杂模式的网卡主要是检测网络中的嗅探器。处于混杂模式的网卡在B31那一栏就会有*号。 通过扫描我们将得到如下MAC(注:本机是扫不到的)

从上图可以看到192.168.2.1是个netgear的网关地址。 MAC地址扫描是基于ARP请求包因此可快速定位MAC和IP的对应关系,OUI指纹中包含了各大MAC厂商的信息,因此你可看到Netgear的路由器和Cisco-Linksys的网卡。 扫描到MAC以后可以点右键来解析主机名。

3.ARP欺骗 点击下面的APR

出现下图所示

点击左侧栏最上面的APR后就出现下图所示,这时在右边空白处点一下鼠标,上面的

就从灰色变成了深蓝色。点一下这个加号,出现下图所示

在这个左侧选择被欺骗的主机,在右侧选择一台或多台PC,这时候将捕获所有被欺骗主机和其他多台主机之间的通信数据。也可以在右侧选择网关地址,则左侧被欺骗主机与广域网 的通信将被捕获。例中左侧选择被欺骗主机192.168.2.2右侧选择网关地址192.168.2.1点确定。这时将出现下图所示

配置好APR欺骗的主机后我们可以进行ARP欺骗了,看左侧栏我们可以进行各种ARP欺骗。a. APR-Cert 这个是数字证书收集器,配合APR-HTTPS使用。 由HTTPS嗅探过滤自动使用,也可手动创建一个伪造的证书。伪造的证书保存在Certs下。当前APR-HTTPS获得证书列表在Cert.lst文件中。也可 手动修改,定义APR-HTTPS使用指定的伪证书注入到“被ARP欺骗主机”和指定的HTTPS服务器的连接中。b. APR-DNS 这是DNS欺骗,点击APR-DNS欺骗,再点击上面的

出现如下图所示的对话框在DNS名称请求中输入被欺骗主机要访问的网址。在回应包中输入用于欺骗的网址。图中输入百度的网址,下面输入华东理工大学的网址(网址为举例说明,并无任何目的)。这时被欺骗的主机如果访问百度网站的话会出来华东理工的主页。一些盗取银行账号的垃圾就是自己做一个和银行主页一样的钓鱼网站,然后在下面的回应包中输入钓鱼网站的网址。当对方访问银行主页时将会自动转到你的钓鱼网站上。(银行钓鱼网站,WEB认证页面钓鱼)等等 举例:设置好之后点确定,然后再点击上面菜单图标

功能包括

1、远程控制台:提供了远程计算机上的远程系统shell。2、远程路由表管理:能够管理远程系统的路由表。

3、远程TCP/UDP端口浏览器:显示远程系统上本地端口的状态,功能与netstat相同。

4、远程NT散列转储:无论是否使用了Syskey,都能够从SAM文件中读取出NT的口令散列值。

5、远程LSA秘密转储:转储远程系统上的Local Security Authority Secrets的内容。

系统组成

Cain&abel是两个程序。Cain是图形界面主程序;abel是后台服务程序,由两个文件组成:Able.exe和Able.dll 10MB硬盘空间Microsoft windows 2000/xp/2003

winpcap包驱动(v2.3或以上;4.0版本支持airpcap网卡)

程序由以下文件组成:

Cain.exe 主程序

Ca usermanual.chm 用户手册

Abel.exe 名为abel的windows服务

Abell.dll 程序支持文件

Wordlist.txt 小型口令文件

Install.log 程序安装目录

Oui.txt mac 地址厂商文件

<安装目录>\winrtgen\winrtgen.exe 字典生成器

<安装目录>\winrtgen\charset.txt 字符集文件

<安装目录>\driver\winpcap_4_0_beta2.exe 原始winpcap驱动程序

cain中文版使用教程

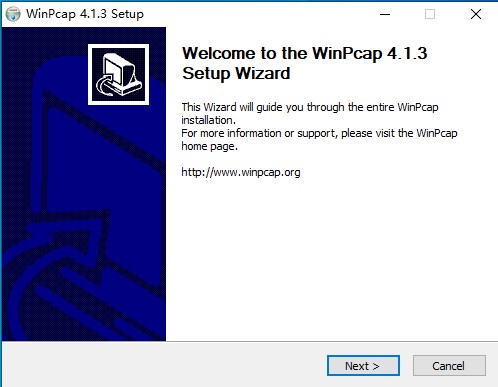

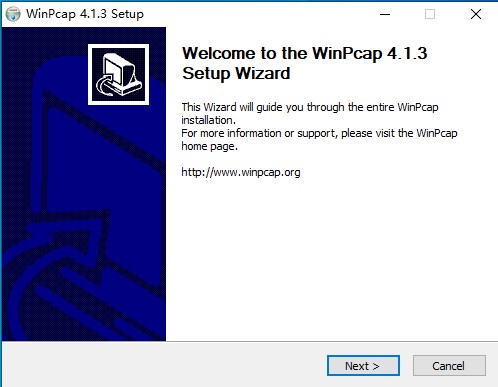

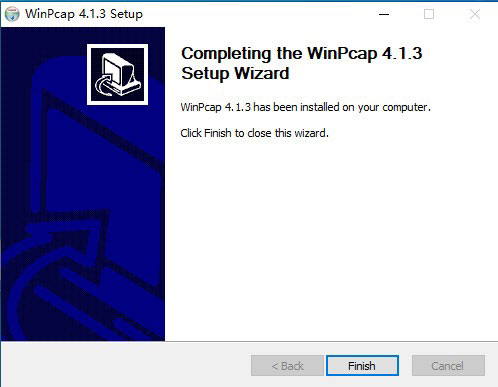

Cain安装:首先我们需要安装Winpcap驱动。

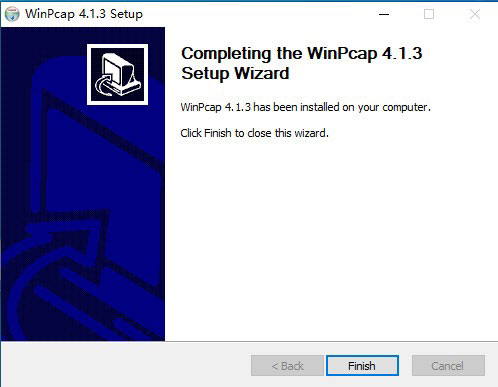

一路next下去就可以安装成功了

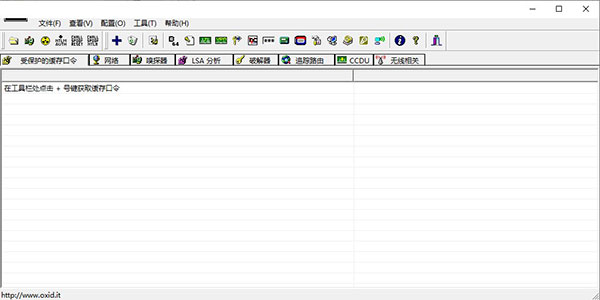

运行CAIN,主界面如图所示

我们先来看看CAIN的几个大类的使用,大类页面如下图

一.解密器:

解密器的作用主要是读取缓存中保存的各种密码。你可以点击左边的各选项然后点击上面的

你就可以在右边的窗口看到保存在缓存中的密码。我的电脑中我都看到了我MSN的账号和密码,曾经登陆路由的账号和密码,邮箱的密码。 举例:点击左边的无线网络口令,再点击上面的

在右边的窗口你可以看到你曾经正确使用过的无线的密码都保存在这里,如下图所示。大家可以清楚的看到SSID和后面的密码。

二.网络

这个网络主要用来鉴别各域控制器,SQLserver,打印服务,远程拨入,终端服务等。网络的左侧用来浏览网络结构和连接远程主机。连接到主机就可列出用户名,工作者,服务,共 享资源等。如下图,我们清楚的看到SMM-DB1开启了IPC$默认共享连接和文件夹共享。

同时也可以搜索到计算机的用户组和组的用户名,虽然NT版本以后不能建立空连接了,但是还是可以通过提取SID来获得Admin的账号,因为管理员的SID总是500。如下图所示

三.嗅探器(包含局域网的嗅探和ARP欺骗) 嗅探器是CAIN的重点,很多人用CAIN主要就是用这个嗅探器和ARP欺骗。CAIN中的嗅探器,主要嗅探局域网内的有用信息,比如各类密码等。CAIN中的ARP的欺骗,原理是 操纵两台主机的ARP缓存表,以改变它们之间的正常通信方向,这种通信注入的结果就是ARP欺骗攻击,利用ARP欺骗可以获得明文的信息。

1.程序配置 首先点击菜单的配置按钮

首先选择用于嗅探的以太网卡(可以是有线网卡也可以是无线网卡),本文中将选择第二个无线网卡。下面的选项可以不选。 然后转到ARP欺骗选项卡。 欺骗选项中可以用真实的IP地址也可以使用伪装IP地址和的MAC。但是使用伪装IP和MAC有几个前提条件:

1.攻击者的机器只能连接在HUB中,不能连接在交换机中

2. 设置的IP地址需是子网内的合法的而且是未使用的IP地址预欺骗ARP缓存勾选,下面默认每30秒发送一次ARP欺骗包。XP系统每2分钟更新ARP 缓存,因此设置太大就不能达到欺骗的效果,设置太小会产生太多的ARP流量

接下来看看其他的几张选项卡,如下图

这两张选项卡中HTTP区域主要定义了HTTP的字段,用来检查和过滤HTTP包中包含的敏感字符,比如用户名密码等。过滤与端口选项是CAIN定义的过滤程序和协议的各种端口,你可以关闭你不需要过滤的程序协议,比如POP3、ICQ、FTPS、RDP等。另外两张选项卡 就不用看了不需要进行什么设置。

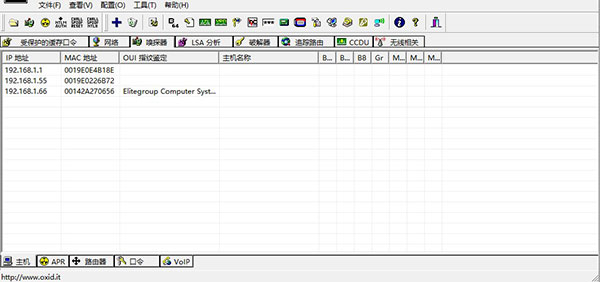

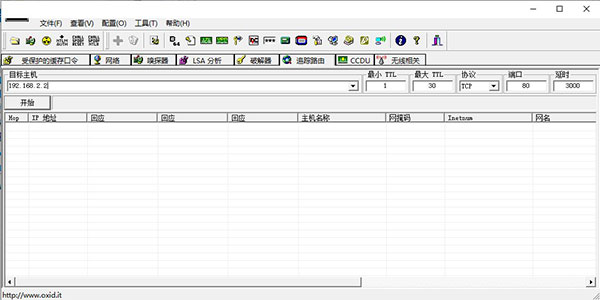

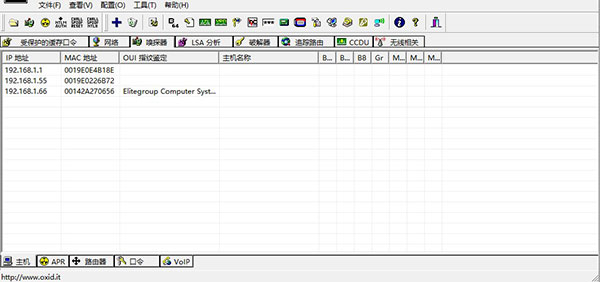

2.MAC地址扫描 选择功能栏的嗅探器,然后选择下面的主机

扫描之前需要先激活嗅探器,点击上面的

然后在下面空白处点右键选择扫描MAC地址,如右图所示 1. 扫描整个子网 2. 规定扫描的范围 3. 扫描哪些网卡工作在混杂模式下(B31) 注:处于混杂模式下网卡接口能接受所有通过它的数据流,不管是什么格式,什么地址的。它会接收并响应 网络上任何的数据。一般网卡接口默认关闭 混杂模式。扫描混杂模式的网卡主要是检测网络中的嗅探器。处于混杂模式的网卡在B31那一栏就会有*号。 通过扫描我们将得到如下MAC(注:本机是扫不到的)

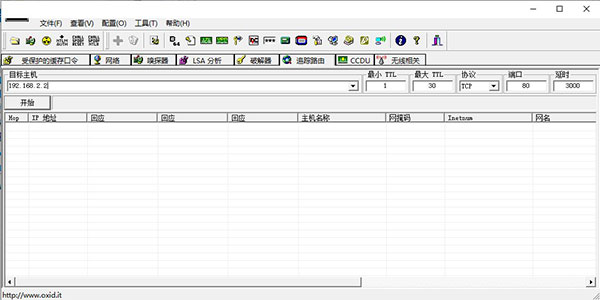

从上图可以看到192.168.2.1是个netgear的网关地址。 MAC地址扫描是基于ARP请求包因此可快速定位MAC和IP的对应关系,OUI指纹中包含了各大MAC厂商的信息,因此你可看到Netgear的路由器和Cisco-Linksys的网卡。 扫描到MAC以后可以点右键来解析主机名。

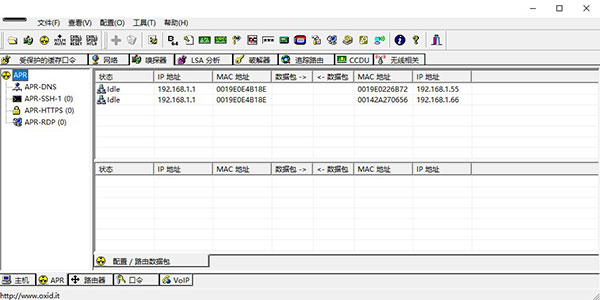

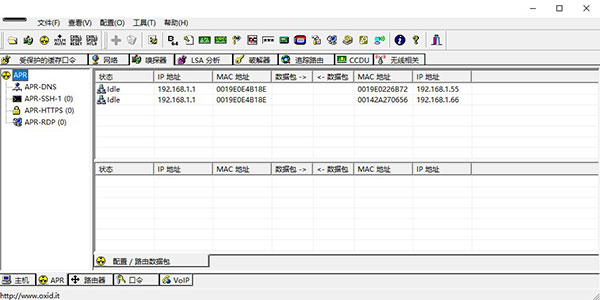

3.ARP欺骗 点击下面的APR

出现下图所示

点击左侧栏最上面的APR后就出现下图所示,这时在右边空白处点一下鼠标,上面的

就从灰色变成了深蓝色。点一下这个加号,出现下图所示

在这个左侧选择被欺骗的主机,在右侧选择一台或多台PC,这时候将捕获所有被欺骗主机和其他多台主机之间的通信数据。也可以在右侧选择网关地址,则左侧被欺骗主机与广域网 的通信将被捕获。例中左侧选择被欺骗主机192.168.2.2右侧选择网关地址192.168.2.1点确定。这时将出现下图所示

配置好APR欺骗的主机后我们可以进行ARP欺骗了,看左侧栏我们可以进行各种ARP欺骗。a. APR-Cert 这个是数字证书收集器,配合APR-HTTPS使用。 由HTTPS嗅探过滤自动使用,也可手动创建一个伪造的证书。伪造的证书保存在Certs下。当前APR-HTTPS获得证书列表在Cert.lst文件中。也可 手动修改,定义APR-HTTPS使用指定的伪证书注入到“被ARP欺骗主机”和指定的HTTPS服务器的连接中。b. APR-DNS 这是DNS欺骗,点击APR-DNS欺骗,再点击上面的

出现如下图所示的对话框在DNS名称请求中输入被欺骗主机要访问的网址。在回应包中输入用于欺骗的网址。图中输入百度的网址,下面输入华东理工大学的网址(网址为举例说明,并无任何目的)。这时被欺骗的主机如果访问百度网站的话会出来华东理工的主页。一些盗取银行账号的垃圾就是自己做一个和银行主页一样的钓鱼网站,然后在下面的回应包中输入钓鱼网站的网址。当对方访问银行主页时将会自动转到你的钓鱼网站上。(银行钓鱼网站,WEB认证页面钓鱼)等等 举例:设置好之后点确定,然后再点击上面菜单图标

猜您喜欢

- 抓包工具大全

- 抓包,是将网络传输发送与接收的数据包进行截获、重发、编辑、转存等操作,也有用来检查网络安全。电脑抓包软件的主要功能是截获、分析和记录网络传输中的数据包。目前好用的电脑抓包软件有很多,比较出名的有wireshark、fiddler、fiddler、SmartSniff、Charles等。这些抓包工具功能各异,但基本原理相同,通过设置过滤条件和捕获规则,来捕获网络数据包并进行分析。抓包工具主要用途包括故障排除、优化网络配置、监控接口性能、验证请求和响应。需要注意的是,在使用抓包进行自动化接口测试时,要确保测试环境和工具的配置正确,并遵循相关的法律和规定,确保测试过程合法合规。

-

wireshark官方版 v4.4.6 网络检测 / 83.06M

-

Charles windows抓包工具 v4.6.7官方版 网络检测 / 55.65M

-

TCPDUMP(tcp监控工具) v4.8.1 网络检测 / 1.37M

-

SmartSniff(TCP/IP抓包工具) v2.29 网络辅助 / 135K

-

-

同类软件

网友评论

共0条评论(您的评论需要经过审核才能显示)

精彩发现

换一换本类排行

月排行总排行

赣公网安备 36010602000087号

赣公网安备 36010602000087号