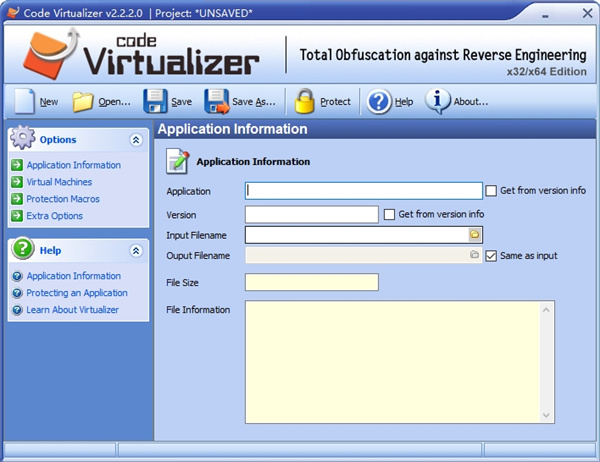

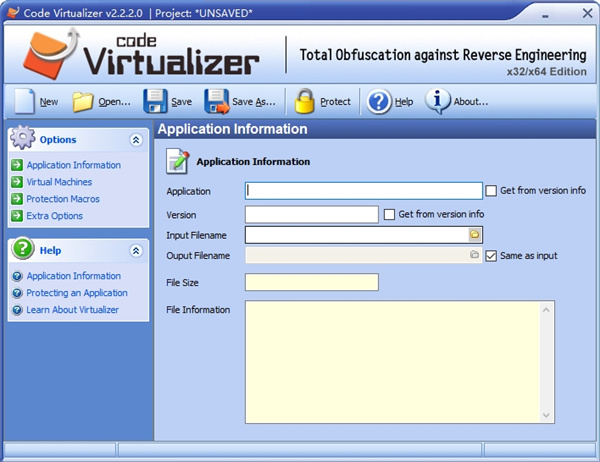

Code Virtualizer(代码混淆保护工具)

详情介绍

Code Virtualizer是一个强大的代码搅乱系统。Code Virtualizer可以帮助软件开发者保护他们软件内重要和敏感的代码区,防止他人使用逆向工程,而且它只消耗最小的系统资源。Code Virtualizer 将你源代码(Intel x86 指令)转化成虚拟的指令,只有内部的虚拟机器可以明白这些指令。对于每一个所保护的程序,这些所产生的虚拟指令以及虚拟机器本身都是独特的,以防止他人对 Code Virtualizer 采用广泛的攻击。 Code Virtualizer 可以在任何 x32 或 x64 原生 PE 文档中(例如可执行文档(EXEs),system services,DLLs,OCXs,ActiveX 控制档,荧幕保护程序以及 装置驱动程序 )保护你重要和敏感的代码区。本站提供的Code Virtualizer安全、无病毒、无恶意代码,请放心使用。

当一个程序被创建时, 编译器 会将程序的源代码 编译 成多个含有机器语言代码的 对象档案 。然后,这些 对象档案 会被衔接在一起而产生最后的 可执行 文档。

当 一个软件破解者尝试破解一个编译过的程序时,他会使用反 编译器 具将机器语言代码反 编译 成另一种更容易让人明白的代码(例如 汇编语言 或者一种更高级的 程序语言 ),然后对于这反 编译 成的语言进行研究。

当 一个软件破解者对于目标程序拥有很好的了解时,他可以更改这个编译过的程序来改变它的运行。例如 , 软件破解者可以在程序里绕过一组用来检验试用期限的 例程 ,使它可以永久运作。更严重的是,软件破解者可以使程序看来已经经过注册那样地来运作。

2、代码虚拟化和逆向工程的比较

代码虚拟化主要是将一组 二元码 转化成另一种另一个机器才明白的 二元码 。换句话说,一个特定机器的指令将被转变成另一个机器的指令。下图展示的是一组 Intel x86 指令转变成另一个机器的指令。(一个 32- 位的精简指令集计算机的指令)

Code Virtualizer 可以产生多种拥有个别指令集的虚拟机器。 换句话说,一组特定的 Intel x86 指令可以在个别的机器里被转变成各种不同的 指令集,以防 一个软件破解者从中辨别任何所产生的虚拟码。下图展示了一组 Intel x86 指令如何可以被转变成各种不同种类的虚拟机器所模拟的虚拟码。

当 一个软件破解者尝试对一组受到 Code Virtualizer 保护的代码进行 反编译时,他无法找到任何本来的 x86 指令,而只会发现一个他或其它特别的 反编译器 完全陌生的、新的指令集。这将迫使 软件破解者使用非常多的努力来研究每一行的代码的意思以及学习每一个受保护程序内的虚拟机器的运作原理。 Code Virtualizer 完完全全地对虚拟码的运行以及个别虚拟机器的学习进行了搅乱,以阻止任何人学习当中的虚拟码是如何运作的。

3、现实生活上的代码虚拟化

Code Virtualizer 可以被轻易地 内嵌 进你的 Win32 或 Win64 程序以及 驱动程序 里。你只需要在你的源代码当中选择你要使用 Code Virtualizer 保护的代码区。下面的例子展示你如何可以在 C 程序里保护一个特定的代码区。

VIRTUALIZER_START/VIRTUALIZER_END 宏 都只是多余的 宏 ,它们不会对原来的程序的运行有任何的影响。只有当一个受保护的程序运行进入保护时段时, Code Virtualizer 可以辨认这些受保护的程序区,然后将它们转变成一个虚拟机器明白的虚拟代码。

下图展示了一个原来 编译过的程序(在还没有受保护时)以及当它被 Code Virtualizer 保护时所经过的 转变。

如图所示, Code Virtualizer 需要将所产生的虚拟机器 内嵌 进受保护程序的末端,以便在程序运行的时候可以对模拟运行这些虚拟代码。虚拟机器的 大小 可以相等于 10 Kb 到 30 Kb (大小取决于所选择的复杂程度),对于最后所产生的受保护程序的大小没有太大的影响。

对每个受保护程序进行独特的保护

保护任何的 x32 和 x64 程序以及 驱动程序

先进的变异引擎

代码重组来保护 DLLs 和 驱动程序

在独特的虚拟机器里模拟任何 Intel x86 代码

每个受保护程序里都有独特的虚拟码

完全兼容于任何的 压缩器 / 软件保护层

由指令列加载 的保护

Code Virtualizer(代码混淆保护工具)介绍

1、逆向工程的基本原理当一个程序被创建时, 编译器 会将程序的源代码 编译 成多个含有机器语言代码的 对象档案 。然后,这些 对象档案 会被衔接在一起而产生最后的 可执行 文档。

当 一个软件破解者尝试破解一个编译过的程序时,他会使用反 编译器 具将机器语言代码反 编译 成另一种更容易让人明白的代码(例如 汇编语言 或者一种更高级的 程序语言 ),然后对于这反 编译 成的语言进行研究。

当 一个软件破解者对于目标程序拥有很好的了解时,他可以更改这个编译过的程序来改变它的运行。例如 , 软件破解者可以在程序里绕过一组用来检验试用期限的 例程 ,使它可以永久运作。更严重的是,软件破解者可以使程序看来已经经过注册那样地来运作。

2、代码虚拟化和逆向工程的比较

代码虚拟化主要是将一组 二元码 转化成另一种另一个机器才明白的 二元码 。换句话说,一个特定机器的指令将被转变成另一个机器的指令。下图展示的是一组 Intel x86 指令转变成另一个机器的指令。(一个 32- 位的精简指令集计算机的指令)

Code Virtualizer 可以产生多种拥有个别指令集的虚拟机器。 换句话说,一组特定的 Intel x86 指令可以在个别的机器里被转变成各种不同的 指令集,以防 一个软件破解者从中辨别任何所产生的虚拟码。下图展示了一组 Intel x86 指令如何可以被转变成各种不同种类的虚拟机器所模拟的虚拟码。

当 一个软件破解者尝试对一组受到 Code Virtualizer 保护的代码进行 反编译时,他无法找到任何本来的 x86 指令,而只会发现一个他或其它特别的 反编译器 完全陌生的、新的指令集。这将迫使 软件破解者使用非常多的努力来研究每一行的代码的意思以及学习每一个受保护程序内的虚拟机器的运作原理。 Code Virtualizer 完完全全地对虚拟码的运行以及个别虚拟机器的学习进行了搅乱,以阻止任何人学习当中的虚拟码是如何运作的。

3、现实生活上的代码虚拟化

Code Virtualizer 可以被轻易地 内嵌 进你的 Win32 或 Win64 程序以及 驱动程序 里。你只需要在你的源代码当中选择你要使用 Code Virtualizer 保护的代码区。下面的例子展示你如何可以在 C 程序里保护一个特定的代码区。

VIRTUALIZER_START/VIRTUALIZER_END 宏 都只是多余的 宏 ,它们不会对原来的程序的运行有任何的影响。只有当一个受保护的程序运行进入保护时段时, Code Virtualizer 可以辨认这些受保护的程序区,然后将它们转变成一个虚拟机器明白的虚拟代码。

下图展示了一个原来 编译过的程序(在还没有受保护时)以及当它被 Code Virtualizer 保护时所经过的 转变。

如图所示, Code Virtualizer 需要将所产生的虚拟机器 内嵌 进受保护程序的末端,以便在程序运行的时候可以对模拟运行这些虚拟代码。虚拟机器的 大小 可以相等于 10 Kb 到 30 Kb (大小取决于所选择的复杂程度),对于最后所产生的受保护程序的大小没有太大的影响。

软件特色

使用多个虚拟机器进行搅乱对每个受保护程序进行独特的保护

保护任何的 x32 和 x64 程序以及 驱动程序

先进的变异引擎

代码重组来保护 DLLs 和 驱动程序

在独特的虚拟机器里模拟任何 Intel x86 代码

每个受保护程序里都有独特的虚拟码

完全兼容于任何的 压缩器 / 软件保护层

由指令列加载 的保护

同类软件

网友评论

共0条评论(您的评论需要经过审核才能显示)

类似软件

-

SynWrite(代码编辑器) v6.41.2780绿色版 编程软件 / 13.04M

-

GNU Emacs编辑器中文版 v29.1最新版 编程软件 / 71.97M

-

seraph脚本编辑器 v8.0官方版 编程其它 / 3.76M

-

小海龟logo编程软件 v9.5 电脑学习 / 3.28M

-

猛犸代码助手绿色版 v3.9 编程软件 / 49.26M

精彩发现

换一换专题推荐

本类排行

月排行总排行

赣公网安备 36010602000087号

赣公网安备 36010602000087号